フィッシング系迷惑メールを観察してみる

最近多いフィッシング系

独自ドメインを取得してからというもの、同じメールアドレスを長く使っていることもあり、それなりに迷惑メールのたぐいが送られてきます。

普段使用しているGmailの迷惑メールフォルダには、「アカウントがロックされました」とか、「クレジットカードの決済ができません」など、不安をかきたてるようなタイトルがずらりと並びます。

これを見る限り、最近ではフィッシング系と思われる迷惑メールが大勢を占める感じです。あくまで個人的な感想ですが。

もしかすると、より悪質なウィルス入りのメールが来ていたのかもしれません。迷惑メールのたぐいはスルー、を基本スタイルとしていたので、たまたま運良く遭遇しなかっただけかも。

何にせよ、せっかく多数のサンプルがあるのだから、迷惑メールをちょっと深掘りしてみようという気になりました。

"己を知り、敵を知れば、百戦あやうからず"と孫子殿も仰っていた訳ですし、奴らのやり口を知っておくのも悪くはないでしょう。

「そも電子メールのセキュリティとは...」のような、大上段に構えた内容ではないので、軽いノリでお付き合いいただけますれば。

なお、本稿ではプラットフォームにWindows PCを、メールクライアントにWebブラウザで動作するGmailを使用した環境での解説となっております。

また、サンプルはすべてGmailの迷惑メールフォルダから選出しており、スクリーンショットの撮影も同フォルダ内で実施しました。

Gmailの迷惑メールフォルダでは、外部ネットワークの画像にアクセスしない、添付ファイルをダウンロードしない、などのセキュリティ機能があり、比較的安全に迷惑メールを観察できるためです。

迷惑メールのサンプル集

ということで、毎日ドカドカと送られてくるフィッシング系迷惑メールの中から、いくつかをピックアップし、パターン別に分類してみました。

サンプル1-あやしいメールアドレス

リストを見るだけで100%迷惑メールとわかるサンプル。ポイントは送信メールアドレスです。その右側にある要約にはAmzonからの連絡を匂わせる記述があります。けれども、メールはAmazonとはまるで無関係なドメインから送られています。

当然のことながら、内容も完全な嘘っぱち。届いた迷惑メールがこのたぐいであったなら、問答無用で削除です。

サンプル2-あやしい日本語

上記スクリーンショットは"メルカリ"を名乗るメールアドレスから送られきた本文の一部。スタートは良いのですが、途中から中華フォントが混ざるようになり、読むことすら困難な文章になっています。似たような案件をもうひとつ。

こちらは"Amazon"を名乗るメールです。一見まともな日本語に見えますが、よく見るとまるでデタラメ。もはや意味不明で笑いすらこみ上げてきます。

メールのデザインで公式っぽさを演出しても、文章がコレでは迷惑メールであることがまるわかりです。このように、少しでもおかしな日本語が使われていたら、サクッと削除です。

サンプル3-URLを誤認させるタイプ

こちらはのスクリーンショットは、"三井住友銀行SMBCダイレクト"を名乗るメールの一部。文中にURLが登場しますが、出だしの部分は"direct.smbc.co.jp"となっており、一見正規のURLに見えます。

しかし、よく見ると続きがあり、全体では"direct.smbc.co.jp.otatmo.com"となっています。

これは、実際のドメイン名が"otatmo.com"であることを示しています。それより前にあるのは単なるサブドメイン。すなわち三井住友銀行とはまるで関係ないドメインに誘導しようとしている訳です。

このように、迷惑メールのURL(ドメイン)をチェックする際には、トップレベルドメインに注目するのがポイントです。

トップレベルドメインというのは、ドットで区切られたドメイン名の一番右の部分。上記例なら".com"がそれ。先頭から".co.jp"まで見ただけで正規のURLであると思い込んでしまうのを防ぐためにも、トップレベルドメインの意識をお忘れなく。

サンプル4-HTMLのトリックでURLを偽装するタイプ

上記パータンと似たような雰囲気ではありますが、そう思い込んでしまうと引っ掛かってしまう事例。こちらは、JR西日本が運営する観光情報サイトである"jr-odekake.net"が送信者であるとされるメールの一部です。

文中にURLに登場しますが、"jr-odekake.net"は、まさに正規のURL。では、これは正規サイトからのメールでしょうか?

本稿で取り上げている訳ですから、もちろん違います。こうした場合に役立つのがWebブラウザのツールチップ機能。リンク部分にマウスポインタを重ねると、ウィンドウ左下にリンク先が表示されます。

良く見てみると、本当の接続先は"jr-odekake.net.10yue7.shop"であることがわかります。すなわち、本当のドメイン名は"10yue7.shop"。つまり正規サイトとは縁もゆかりもないサイトに誘導しようとしている訳です。

ちなみに偽装の仕組みは次のとおり。HTMLでリンクを記述する場合、"実際の接続先URL"と"表示用の文字列"を用います。この2つは同一である必要はなく、"表示用の文字列"はどうとでも書けます。なので、見た目は正規URLだけど、実際の接続先はまったくの別物、ということも可能となる訳です。

サンプル5-URLを示さずボタンのみで対処させようとするタイプ

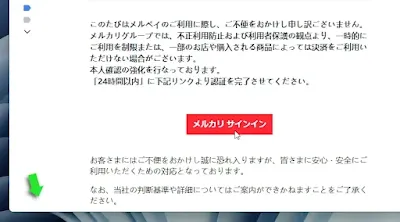

こちらは、メルカリを名乗るメールの一部。本文にはURLが書かれておらず、ボタンしか表示されておりません。こちらも上記サンプルと同様、マウスポインタをボタンに重ねるだけでOK。

Webブラウザの左下部分にツールチップが表示され、接続先が"measienri.icu"であるとわかります。もちろん、メルカリとは無関係なURLであり、フィッシングを目的としているのはバレバレ。ちなみに、メルカリの正規なメール連絡用アドレスは"mercari.jp"です。

サンプル6-ツールチップが表示されない!?

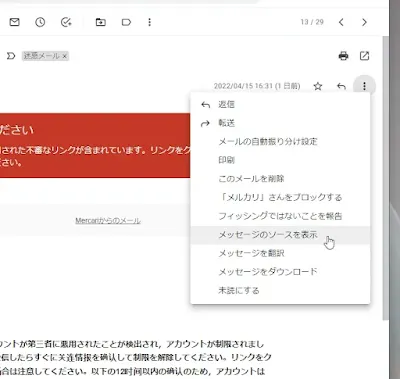

こちらもメルカリを名乗る送信者からのメールで、やはりメール本文にボタンしかないサンプル。けれども、Gmailの迷惑メールフォルダでは、ボタンにマウスポインタを重ねてもツールチップが表示されないことがあります。

この場合、ちょっと面倒な作業が必要となります。それは、メールのソースから該当部分を抜き出して可視化する、というモノ。

メールのソースが平文であれば文字コードの変換だけで読めるようになりますが、BASE64でエンコードされている場合、それなりの作業が必要となります。

「そこまでしてリンク先を知りたいのか?」という疑問もあったりしますが、一応そのための手法を知っておいても損はないでしょう。

[Step1]まずは、メールのソースを表示させます。Gmailならウィンドウ右上の点が3つ縦並びになった"その他"をクリックしてドロップダウンメニューを表示させ、"メッセージのソースを表示"を選択。すると別タブでソースが開きます。

[Step2]メッセージのソースから"Content-Type: text/html"を探し出し、その部分のコードをすべてコピーします。以下の図は選択途中の瞬間で、さらに下の方までコードは続きます。

[Step3]BASE64のデコードに対応したサービス(例えばこちらのサイト)やソフトを使ってコードをテキストに戻します。

[Step4]変換結果として表示されたテキストをコピーし、テキストエディタ(Windowsのメモ帳など)に貼り付け、迷惑メールのボタン名として使用されている"Mercariサインイン"の文字列で検索をかけます。すると、検索結果(文字列)の付近に"http://"から始まるURLが見つかります。

ずいぶんと遠回りしましたが、やっとドメインが判明。迷惑メールの本文にあったボタンは"mecaiocri.icu"にアクセスさせるためのモノでした。もちろん、メルカリとは無関係。すなわち完全に迷惑にメールであることがわかります。

サンプル7-ユニーク編

最後はちょっとめずらしい迷惑メールのご紹介。通常、迷惑メールといえばユーザの不安と焦りをかきたてるようなタイトルや内容でユーザにアプローチしてきます。

ところが、こちらのメールではそれらの脅し文句が一切ありません。その代わり、いかにもキャンペーンでありそうな文言でユーザの金銭欲を刺激してきます。

しかも、ご丁寧にタイトルは「【メルカリ】お買い物で使える3000円分ポイントがもらえる!」と、ありがちな雰囲気。一般に、自分に害がおよぶ可能性ある事態には防御態勢を取りますが、自分が得をする事態には気持ちが緩みがち。

その辺を巧妙に突いた、なかなかにうまいやり方だなぁと関心した迷惑メールでした。手法としては、上記の"サンプル4-HTMLのトリックでURLを偽装するタイプ"と同じパターンです。

そしてもう1本。

メールのタイトルは「お客様のお支払い方法が承認されません」で、本文は上記スクリーンショットがすべて。どこにもサービス名や企業名が書かれていません。送信メールアドレスから推測することも不可能。

何も示さない状態で個人情報を入力させようとする、その大雑把なやり方に「そりゃいくらなんでも無理すぎでしょ?」と、思わず口に出してしまうほどの衝撃的(笑撃的)な迷惑メールでした。

最後に

これまで当方が行っていたように、迷惑メールと断定できるメールは無視(または削除)するのが最も賢く安全な対処方法です。

が、「共有PCなので、心当たりがあるような、ないような...で判断に困る」。そんな場合に本稿が役に立つかもしれません。まぁ、そのような場合でも、正規サイト経由で問い合わせるのが正解な訳ですが。

コメント